|

Форум больше не используется. Присоединяйтесь к каналу #community-ru в Slack for TYPO3 community |

|

|

#11 |

|

Продвинутый

|

Один из наших клиентов обратился с задачей в рамках которой необходимо ежемесячно считать 95% статистику по трафику клиентов с целью реализации burstable billing. Такой подход позволяет при анализе утилизации вашего канала различными клиентами исключить редкие пики в скорости и смотреть на более актуальную картину. Задача была реализована на языке Python. Процесс и итоги подробнее изложены в нашем блоге: http://contactroot.com/razrabotka-se...schet-trafika/

Мы занимаемся разработкой приложений под web на постоянной основе. Большой опыт в работе с роутерами/свичами и взаимодействия с хостерами, написания дополнений и API взаимодействия железа и биллинг-панелей. |

|

|

|

|

|

#12 |

|

Продвинутый

|

К нам обратился администратор партнерской программы с просьбой автоматизировать работу службы поддержки. Особенность состояла в том, что большая часть вопросов от клиентов поступала по Jabber/ICQ, и обрабатывалась тремя независимыми специалистами.

Была реализована Helpdesk-система, полностью работающая по протоколу XMPP (Jabber) с возможность подключения иных протоколов (ICQ, MSN, QQ, etc), и интеграция её в уже использующийся веб-сервис поддержки клиентов. Создавалось с повышенными требованиями к надёжности работы - тест API при каждом запуске. Модульная система работающая отдельным процессом, при необходимости возможно создание отдельного веб-интерфейса или расширение функционала. После внедрения данной системы обработка запросов ускорилась на столько, что отпала необходимость в одном сотруднике службы поддержки. Ежемесячные издержки сократились на 500 долларов. Помогли ему - поможем и вам  Наши контакты. jabber: slava@contactroot.com skype: contactroot icq: 657324100 aim: glueon@contactroot.com yim: glueon@yahoo.com |

|

|

|

|

|

#13 |

|

Продвинутый

|

В последнее время к нам часто обращаются за помощью в чистке системы после взлома, удаления последствий взлома (шеллов), поиск и ликвидация руткитов.

Под термином "rootkit" понимается набор утилит или специальный модуль ядра, которые злоумышленник устанавливает на взломанной им компьютерной системе сразу после получения прав суперпользователя. Этот набор, как правило, включает в себя разнообразные утилиты для «заметания следов» вторжения в систему, делает незаметными снифферы, сканеры, кейлоггеры, троянские программы. Rootkit позволяет взломщику закрепиться во взломанной системе и скрыть следы своей деятельности путём сокрытия файлов, процессов, а также самого присутствия руткита в системе. Нами осуществляется комплексная оценка взломанных серверов, определения источника проблем, ликвидация и перечень рекомендаций к владельцу сервера для невилирования подобных ситуаций в будущем. Стоит признать, что современные методики обнаружения руткитов в системе отстают от технологий вторжения, поэтому в 99% случае после любого серьезного взлома рекомендуется делать переустановку систему и настройку с нуля. |

|

|

|

|

|

#14 |

|

Продвинутый

|

Все уже наслышаны о последней уязвимости Ghost. На данный момент все популярные дистрибутивы выпустили заплатки и для решения проблемы достаточно обновить glibc, но если у вас серверов больше чем, скажем, три – делать руками это немного неудобно.

Да, можно написать очередной for цикл с ssh вызовом, устанавливающий необходимые обновления, но почему бы не попробовать использовать то, что пригодится в будущем при решении других, более масштабных задач. В этой ситуации уязвимость – неплохой повод начать потихоньку пользоваться Ansible. Ansible это бесплатное программное решение для удаленного управления конфигурациями. Подробнее вы можете прочитать в очередной статье нашего ведущего администратора - http://contactroot.com/pora-nachat-polzovatsya-ansible/ Напоминаем, что мы всегда осуществляем следующие услуги: - чистку ваших серверов от последствий взлома - перенос серверов и сайтов, восстановление любого контента из бэкапов - устранение причин всевозможных "тормозов", оптимизация ваших серверов и vps - внедрение автоматических решений для экономии вашего времени и для вашего бизнеса - cron, bash-скрипты, вплоть до разработки полноценного ПО. Свяжитесь с нами: jabber: slava@contactroot.com skype: contactroot icq: 657324100 aim: glueon@contactroot.com yim: glueon@yahoo.com |

|

|

|

|

|

#15 |

|

Продвинутый

|

Одна из наших последних работ - решение для организации безопасного удаленного рабочего пространства для сотрудников.

Для этого был выделен один сервер, на котором: 1. Был поднят RAID10 для того, чтобы обезопаситься от утраты диска, но и не потеряв в производительности. 2. Организован encrypted root - т.е. полное шифрование диска. Данная возможность имеется, например, и в штатном инсталяторе Debian, однако, это решение требует наличия KVM для ввода пароля после перезагрузки. KVM стоит денег, также очень сложно ввести длинный пароль, нередко происходят ошибочные многократные нажатия клавиш и узнается это постфактум, так как вводимого пароля не видно. Мы же используем для разблокировки зашифрованного диска небольшой SSH-сервер. После перезагрузки с помощью ключа клиент подключается к серверу по SSH, вводит одну команду с указанием пароля от диска, после диск "открывается", и система продолжает грузится дальше, после чего на стандартном порту SSH становится доступен SSH-сервер уже самой системы. 3. Для организации непосредственно рабочих мест использована виртуализация Xen. С помощью него из образов были подняты VPS сервера с установленной на них Windows. 4. Установлен и настроен OpenVPN сервер. Используется он для организации доступа к Windows VPS-серверам, что повышает безопасность в связи с дополнительным слоем шифрования, а также повышает ваш контроль - аккаунты OpenVPN можно с легкостью отключать если возникают какие-либо подозрения. Т.е. необходимо скачать приложение OpenVPN GUI, загрузить по выданной нами ссылке набор конфигурационных файлов для OpenVPN, распаковать это в определенную папку и подключиться к серверу. После чего по специальным IP из каких-либо внутренних подсетей, например, 192.168.0.0/24 будут автоматически доступны ваши Windows VPS. Также учитывая, что L2TP клиенты уже идут вместе с операционной системой можно заменить OpenVPN на него. Тогда для настройки необходимо добавить L2TP подключение и ввести логин с паролем и IP. 5. Для общения сотрудников настроен Jabber-сервер, который тоже доступен только через OpenVPN и не виден снаружи. Позволяет безопасно обмениваться сотрудникам сообщениями, включая jabber клиента, как непосредственно на Windows VPS-ках, так и локальном компьютере, на котором включен OpenVPN. 6. Для совместной работы с файлами на сервер устанавливается owncloud. Доступа к которому извне нет - только через OpenVPN/L2TP, что также снижает риск кражи данных. |

|

|

|

|

|

#16 |

|

Продвинутый

|

За последние недели появилось множество уязвимостей в популярных продуктах, публикуем некоторые из них в нашем сегодняшнем обзоре.

1) Множество проблем с плагинами Wordpress. - Уязвимость в плагине WordPress CrossSlide jQuery, решения данной проблемы нет и разработка его прекращена - http://packetstormsecurity.com/files...Scripting.html - SQL-инъекция в WordPress Survey and Poll Plugin, требуется обновить версию плагина с официального сайта - http://packetstormsecurity.com/files...Injection.html - SQL-инъекция в WP SlimStat, необходимо обновление с сайта поддержки - http://blog.sucuri.net/2015/02/secur...and-lower.html - Обход ограничений безопасности в WordPress FancyBox, проблема не решена на текущий момент, и мы рекомендуем не использовать данный подукт до выхода полноценного апдейта. Подробности - http://blog.sucuri.net/2015/02/zero-...ss-plugin.html 2) Обход ограничений безопасности в Node.js. Уязвимость позволяет удаленному пользователю обойти ограничения безопасности. Уязвимость существует из-за наличия встроенной уязвимой версии OpenSSL. Подробности не разглашаются. Требуется выполнить обновление - http://blog.nodejs.org/2015/01/26/node-v0-10-36-stable/ 3) SQL-инъекция в WHMCS Admin Credit Routines. Удаленный пользователь может выполнить произвольные SQL команды в базе данных приложения. Уязвимость существует из-за ошибки в WHMCS. Удаленный пользователь может выполнить произвольные SQL команды в базе данных приложения. Подробности о проблеме и варианты решения - http://blog.whmcs.com/security.php?t=83303 4) Множественные уязвимости в BIND. Уязвимости позволяют удаленному пользователю вызвать отказ в обслуживании и обойти ограничения безопасности. Целых семь уязвимостей выявлено в данном программном продукте. Для их устранения выполните обновления с сайта производителя - http://permalink.gmane.org/gmane.net...d.announce/528 5) Обход ограничений безопасности в Squid. Уязвимость позволяет удаленному пользователю обойти ограничения безопасности. Уязвимость существует из-за ошибки при обработке digest-аутентификации. Удаленный пользователь может обойти ограничения безопасности. Подробности - http://bugs.squid-cache.org/show_bug.cgi?id=4066 Рекомендуем всем регулярно обновлять софт и следить за новостями из мира ИБ. Мы проводим консультации по вопросам безопасности серверов, помогаем с автоматизацией обновлений софта на серверах и разрабатываем специализированные решения. Свяжитесь с нами: jabber: slava@contactroot.com skype: contactroot icq: 657324100 aim: glueon@contactroot.com yim: glueon@yahoo.com |

|

|

|

|

|

#17 |

|

Продвинутый

|

При управлении интернет-проектом сложно просчитать все риски на старте, а это неизбежно чревато убытками и потерями. Чаще всего самые очевидные вещи становятся таковыми только по факту приобретения опыта. Кто как не админы в курсе самых печальных историй

1) Если у вас блог (или любой другой сайт на популярной CMS), то что произойдет, если пароль к вашему администраторскому аккаунту утечет в сеть и любые данные могут быть скомпроментированы или удалены? Вы уже настроили удаленное резервное копирование? Если что-то подобное произойдет в выходные, не потеряете ли вы 48 часов до первой реакции и чем это может быть чревато? Если бекапы настроены, то в силах ли вы их восстановить сами в адекватный промежуток времени? 2) Если у вас имеется приложение для FB/VK или инфо-продукт, справится ли ваш сайт с внезапно возросшим трафиком? Установлены ли у вас проактивные системы мониторинга активности и извещения по почте/асе/джаберу/sms в случае достижения пиковых значений? 3) Если у вас бизнес, связанный с большими массивами данных (file sharing, torrent-tracker, backup service, VCS), готова ли ваша инфраструктура к балансировке между общим объемом хранимых данных и производительностью? Какие варианты решения ситуации внезапного резкого потребления трафика? 4) Если вы управляете рекламной сетью, то предусмотрен ли у вас случай увеличения в короткий срок производительности до несколько миллионов показов? Как ваша инфраструктура впишется в масштабирование мощностей? Отслеживаете ли вы доступность и нагрузку на каждый отдельный элемент, где имеется реальный трафик (landing pages, feed, statistic page)? 5) Если у вас свой интернет-магазин, то что случится если платежный шлюз (или связь между вашим сервером и gateway/API) упадет? Что будет с потенциальными клиентами и какого ваше время реакции на данную серьезную проблему? Мы готовы делиться с вами негативным опытом наших клиентов и предупреждать убытки. Подобный аудит довольно затратное по времени мероприятие, поэтому мы не можем гарантировать мгновенные результаты. Все сроки проведения работ оговариваем в прямой зависимости от нашей нагрузки. Работает универсальная формула:

|

|

|

|

|

|

#18 |

|

Продвинутый

|

Сегодня наша команда рада анонсировать новый сервис - помощь в написания технического задания на проект (на сайты и программное обеспечение).

Если у вас имеется идея и краткое описание, как вы видите себе проект, то мы поможет формализовать её в готовое техническое задание на разработку. Что требуется от вас? 1) Use case (варианты использования, сценарии поведения). Какие варианты использования предполагаются у вашего ПО/сайта? Каковы сценарии действий пользователей вашего продукта, что они могут с ним делать и к чему это приводит? 2) Описание workflow (поток задач). Какие задачи решаются вашим ПО/сайтом и каком объеме? Какие процессы протекают в проекте? 3) Существующие примеры аналогичных реализаций. 4) По возможности описание предметной области. Какие в проекте есть сущности и их назначения. Есть ли в нем пользователи, состоят ли они в группах? Есть ли какие-либо объекты - серверы, товары, книги и прочее. Каковы их функции, какие задачи с помощью них решаются. 5) Сроки реализации и дополнительные требования к проекту. Необходимость соответствия определенным стандартам и сертификациям. 6) Предполагаемый бюджет на разработку. 7) Требования к используемому в проекте стэку технологий. Что мы предоставляем? Обычно мы предоставляем заказчику описание в таком формате, но в зависимости от конкретного проекта некоторые пункты могут опускаться. 1. Введение. Описание проекта для общего понимания задачи разработчиком. 2. Эксплуатационное и функциональное назначение. Первое понятие включает в себя выгоду, которой мы добиваемся используя ПО/сайт, второе понятие - какими техническими средствами это будет осуществляться. 3. Подробное описание предметной области, ее техническое представление, связи между объектами и описание их взаимодействия. 4. Термины и определения. В целях исключения возможного недопонимания важные понятия лучше отразить в этом разделе. 5. Функциональные характеристики. 6. Требования к надежности и хостингу. Учет требования высокой производительности, требований к интерпретаторам и дополнительному ПО на сервере. 7. Сдача и приемка. Описание тех условий, при наступлении которых должен состояться расчет за работу, плюс дальнейшая поддержка и исправление багов. Стоимость ТЗ начинается с 50 USD в зависимости от сложности поставленной задачи. Консультируем по любым непонятным моментам. Гарантируем, что ТЗ будет понято профессиональным разработчиком. Как дополнительная услуга: можем помочь с рекрутом кодеров и контролем разработки (как и предложить свои услуги). |

|

|

|

|

|

#19 |

|

Продвинутый

|

Нам часто приходится решать очень мелкие задачи по администрированию, и сегодня мы хотим привести небольшой обзор нашей работы за последнюю неделю.

1. Фильтрация небольшого DDoS на операционной системе Debian средствами iptables+fail2ban+nginx. 2. Помощь в адаптации скриптов клиента к транслированию видео со стороннего источника. Был предоставлен веб-сайт, на котором при помощи обфусцированного JS-кода на воспроизведение выводится видео из видеосервиса, ссылка на которое собирается из нескольких мест и зашифровано паролем. Был разработан скрипт, который, получая ссылку с сайта, выдает ссылку на видео. 3. Полуавтоматическая миграция веб-хостинга клиента с панели управления Direct Admin на ISPManager. Суммарно был выполнен перенос семи серверов в ограниченный промежуток времени, написан ряд скриптов для автоматизации переноса настроек и проверок доступности веб-сайтов. 4. Написана инструкция + записано поясняющее видео по установке комплекта Ejabberd и OpenVPN на Debian силами клиента. 5. Выполнена установка и настройка средства автоматического функционального тестирования веб-приложений Selenium. Установка производилась на сервер, поэтому необходимо было настроить Selenium на работу без дисплея. Также были написаны скрипты для автоматического запуска всех зависимостей при загрузке системы. 6. Оптимизация работы БД MySQL. В целях повышения производительности были изменены параметры innodb_buffer_pool_size, innodb_atrx, увеличен кэш запросов и сменена политика транзакций. С сегодняшнего дня у нас доступны для связи два дополнительных контакта - мобильные мессенджеры Viber и Telegram. Доступны для поиска по номеру телефона: +79657702554. В рабочее время по данному контакту наш менеджер по продажам всегда рад ответить на ваши вопросы. Звонки на этот номер не принимаем. Свяжитесь с нами: jabber: slava@contactroot.com skype: contactroot icq: 657324100 |

|

|

|

|

|

#20 |

|

Продвинутый

|

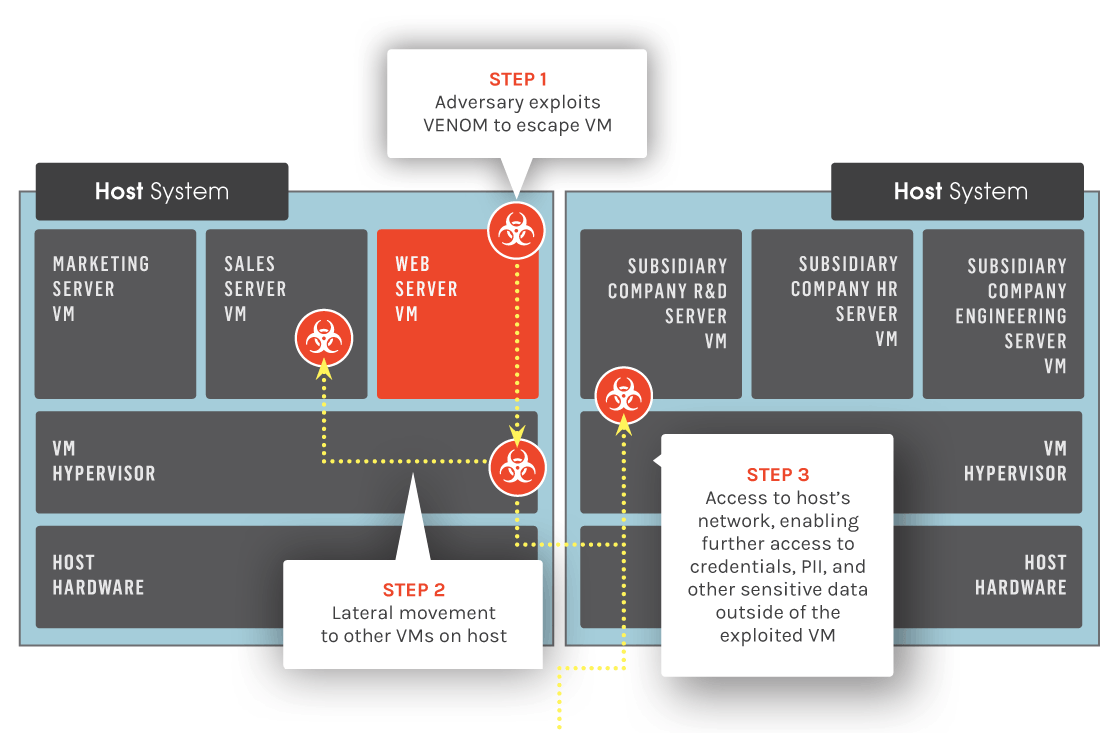

За последнее время появилась множество уязвимостей в программных продуктах, но об одной наверное слышали уже многие. Речь пойдет конечно же о VENOM и проблеме с виртуальным флоппи дисководом.

Привилегированный пользователь виртуальной машины потенциально может вызвать ее сбой и запустить произвольный код в хост-системе с разрешениями QEMU. Даже если виртуальный дисковод не настроен, эту уязвимость все равно можно будет эксплуатировать.  Больше информации вы можете почерпнуть в статье на ZdNet (link - http://www.zdnet.com/article/venom-s...s-datacenters/ ). Если ваш виртуальный сервер за последнюю неделю без предупреждения перезагружался, вероятно хостер обновлял ПО на сервере и вы уже находитесь в защищенности.  Небольшой обзор более мелких проблем: 1) Компрометация системы в Magento. Удаленный пользователь может скомпрометировать целевую систему. Уязвимость существует из-за ошибки, позволяющей обойти механизм аутентификации. Обновление доступно на официальном сайте: http://www.magentocommerce.com/produ...loads/magento/ 2) Отказ в обслуживании в FFmpeg. Удаленный пользователь может вызвать отказ в обслуживании. Обновление доступно: https://github.com/FFmpeg/FFmpeg/com...60afcf4c185214 3) Межсайтовый скриптинг в FreePBX. Удаленный пользователь может осуществить XSS-атаку. Подробности: http://git.freepbx.org/projects/FREE...8527a3dffac855 |

|

|

|